Por Raphael Hernandes | @hernandesraph

A gente sabe que jornalista procura fugir do que é muito complexo tecnicamente. Não dá tempo. Mas a gente também sabe que é fundamental ao repórter saber proteger a si e a suas fontes online.

Por isso, a ideia deste guia é ensinar ao leigo como montar defesas eficientes em meios digitais. Sem paranoia. Para tanto, é importante conhecer alguns conceitos e entender como pensar nesse mundo: o processo é mais importante que as ferramentas (mas, claro, citamos algumas depois).

Dica: saiba se seus dados pessoais já estiveram envolvidos em algum vazamento em haveibeenpwned.com. Basta inserir seu email e/ou nome de usuário. No menu do topo, ative a opção "Notify me" para receber alertas caso suas informações estejam em algum leak. O site não reúne todos os vazamentos existentes, mas é um bom começo.

Comecemos por entender um pouco mais sobre a atuação do nosso protagonista nessa história: o hacker.

Veja aqui vários outros links úteis para proteção online. Muitos deles ajudaram a embasar este texto.

A pessoa responsável por ataques, no dia a dia, não necessariamente é uma pessoa com conhecimento técnico muito avançado.

Hoje, é possível comprar ferramentas prontas que podem ser usadas para realizar diferentes tipos de ataques. E nem é necessário procurar muito. Algumas delas são compradas legalmente e estão a uma busca no Google de distância.

Essa popularização faz com que sejam mais comuns ataques menos sofisticados, que poderiam ser facilmente evitados com medidas básicas de segurança.

Hackers extremamente qualificados existem, inclusive no Brasil. Estes, no entanto, normalmente estão preocupados com coisas maiores --tipo ganhar dinheiro desenvolvendo essas ferramentas que serão exploradas por atacantes com menor conhecimento técnico. Ainda assim, em casos mais específicos, é importante se preparar para alguém com maior capacidade para investidas mais complexas (casos que envolvem o governo, pro exemplo).

No Brasil, os atacantes são muitas vezes criativos e ousados (agem às claras e sem muito medo de serem pegos). Exemplo disso nesta reportagem da Folha.

Ataques contra jornalistas não são novidades. Os objetivos e os adversários variam. Casos clássicos focam em quebra de sigilo de fonte, ataques à reputação do repórter/veículo e para espalhar desinformação.

Quebra de sigilo telefônico é um velho conhecido, mas casos recentes incluem condução coercitiva de jornalista que teve seus eletrônicos apreendidos, repórteres com WhatsApp hackeado, casos de espionagem em fronteira e roubo de redes sociais por grupos ciberterroristas.

Uma boa proteção começa ao entender que o que popularmente é entendido por hacking, ou a invasão de um sistema, é apenas um dos possíveis problemas.

O atacante tem um objetivo a cumprir, e isso não quer dizer que ele precise tomar controle completo de sua vida digital para atingí-lo. Via de regra, o mais simples é melhor.

Ex.: ao ativar uma conta de WhatsApp, o aplicativo manda uma mensagem de SMS com um código para o usuário. Um criminoso precisa dessa informação para roubar uma conta no mensageiro. Em vez de tentar interceptar as mensagens de texto enviadas para o número da vítima, ele pode simplesmente dar um jeito de convencê-la (ludibriar) a passar esse número para ele.

Eis alguns exemplos das principais ameaças:

- Hacking

- Malwares (vírus e afins)

- Backdoors (brechas deixadas propositalmente em sistemas para que informações mesmo criptografadas sejam acessíveis sem a senha, mediante ordem judicial, por ex.)

- Engenharia social

- Phishing (envio de mensagens ou emails falsos para roubar informações)

- Papagaio de pirata (ficar de olho na tela da vítima, fisicamente)

- Ataques legais

- Quebra de sigilo

- Furtos

Em um ataque, essas ameaças podem se associar.

Por mais simples ou óbvio que possam parecer alguns desses, é importante levar tudo isso em consideração ao montar uma defesa. Novamente: o que é mais simples é também mais provável de acontecer.

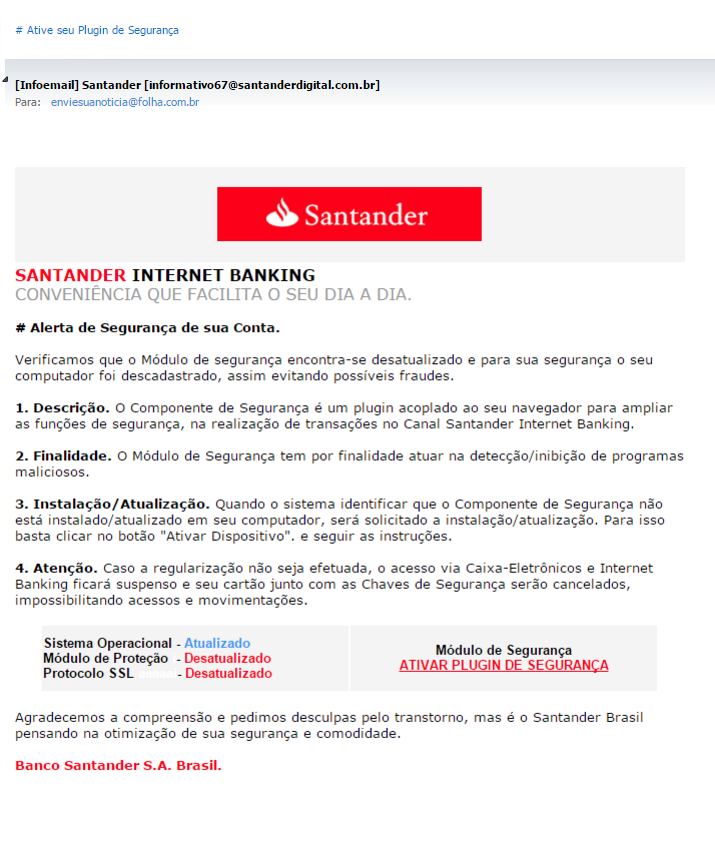

Tentativa de Phishing simula mensagem de banco para roubar informações da vítima.

Tentativa de Phishing simula mensagem de banco para roubar informações da vítima.

O Marco Civil da Internet obriga operadoras de telefonia a armazenar informações de navegação de seus usuários por um ano e esses dados podem ser usados pelo governo em investigações. Com eles, é possível descobrir quem se comunicou com quem, e que horas.

Entenda como pensar a defesa e como colocar tudo em prática.

Que fique bem claro: defesa não é grátis.

O custo não é necessariamente financeiro. Pode ser a conveniência de digitar uma senha a mais, ou até de deixar de usar um serviço popular por não ser a opção mais segura naquele momento. Isso é igual ao mundo físico: é mais trabalhoso trancar três fechaduras na porta de casa, colocar alarme no carro custa dinheiro e por aí vai.

Há uma balança em jogo: se a dificuldade para monitorar pesar menos do que o custo para fazê-lo, você terá problemas. É bom desde já elucidar que não existe método completamente seguro. Se o seu adversário tem recursos, motivação e tempo em abundância (como uma NSA, mas eu duvido muito que seja o caso), fica bem difícil se defender.

É importante se lembrar que nem todo dado está em trânsito. Tão importante quanto proteger a mensagem que é enviada do ponto A para o ponto B, é importante proteger o local onde ela fica armazenada depois --às vezes esquecemos do segundo.

Um bom sistema de defesa funciona como um castelo medieval. O rei poderia ficar dentro de uma sala fechada, com guardas na porta, cercado por uma parede e com um rio cheio de crocodilos do lado de fora. A lógica é: se uma defesa falha, tem a outra. Redundância é chave no mundo digital também (o conceito se chama defense in depth). Ou seja, a resposta pra "mas eu já uso antivírus, tenho que ter senha forte também?" é "sim".

Para não cair na paranoia, é bom fazer uma análise de ameaças caso a caso, a cada reportagem. Não existe método universal.

Também é bom conhecer as limitações das ferramentas que está usando para não cometer deslizes ao se iludir pensando estar mais seguro do que realmente está.

A segurança pode usar algumas ferramentas especiais, mas a boa defesa não vem dos softwares. Vem de pensar e analisar o processo. Um bom plano deve diminuir as chances do adversário e minimizar os efeitos caso ele tenha sucesso.

Pergunte-se:

- O que você não quer que os outros saibam?

- Por que alguém iria querer saber isso? Quem?

- Como alguém pode conseguir essa informação?

- O que acontece se o atacante vencer?

Leve sempre em consideração a pessoa ou entidade que pode ser seu adversário. Quem pode querer te atacar? O mais óbvio é o assunto da matéria. Aí é importante pensar no histórico desse atacante para saber o que ele pode fazer: um ataque jurídico? Ficar na porta da sua casa esperando você sair pra roubar seu telefone?

- Mantenha tudo atualizado. Alguns dos principais problemas recentes seriam evitados com atualizações de softwares e sistemas.

O WannaCry só foi possível graças a sistemas desatualizados

O WannaCry só foi possível graças a sistemas desatualizados

-

Cuide bem das suas senhas. Não repita a mesma senha em lugares diferentes e as troque com frequência. Uma boa senha é uma combinação de caracteres aleatórios.

-

Vá além da senha e ative a autenticação de dois fatores (2FA) --aquele negócio que nem os bancos têm, no qual além de digitar a senha, você tem que inserir um código presente no celular. Este site ensina a ativar a verificação de duas etapas em todos os serviços mais populares. Sempre que possível, evite usar SMS como método de validação, prefira apps como o Authenticator (Android e iOS).

-

Tenha bom senso e trate sua segurança virtual como trata a do mundo físico. Não entre em links estranhos assim como não entraria num beco desconhecido. Cuidado com dispositivos USBs estranhos (não use um pen drive cuja procedência desconhece). Tape a webcam.

-

Seus dados pessoais podem ser uma arma nas mãos de atacantes (e golpistas). Lembra daquela conta antiga do MySpace? Pode ser a hora de apagar.

-

Celulares são um desastre. Coletam muitas informações o tempo todo, e esses dados vão parar em muitos lugares diferentes --afinal, são muitos aplicativos capturando dados simultaneamente. Se vai discretamente encontrar uma fonte que não pode ser identificada, talvez seja melhor deixar o telefone em casa.

-

Use antivírus, inclusive no celular. Prefira marcas conhecidas. Muitas têm promoções se comprar para computador e celular ao mesmo tempo (sim, tem que pagar).

-

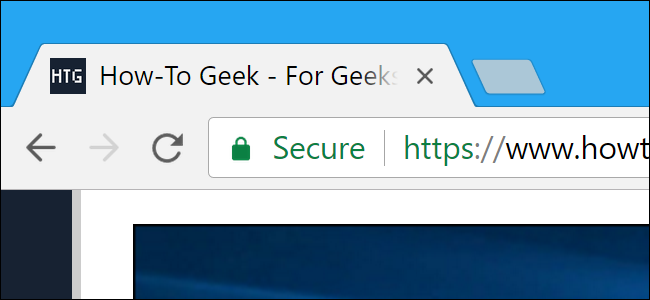

Não digite senhas e informações sensíveis em sites que não têm HTTPS (aquele cadeadinho ao lado do endereço do site).

-

Cuidado com os metadados, informações que ficam escondidas nos arquivos e trazem dados como o local onde uma foto foi tirada ou quem criou um documento de Word. Eles podem, por exemplo, entregar a localização de uma fonte que esteja escondida. Existem várias formas de excluir metadados de um arquivo. O mais seguro, muitas vezes, pode ser tirar prints das fotos ou documentos que quer publicar e usar essas imagens em vez do arquivo original.

-

Mantenha o HD do computador criptografado. Dessa forma, se alguém tiver acesso ao seu equipamento, não conseguirá extrair os arquivos facilmente. Há opções para isso no Windows, Mac e Linux. O mesmo é possível em celulares iOS e Android, nas configurações.

-

Apagar um arquivo não significa que ele desapareceu. Há formas de recuperá-lo. Se precisar apagar um arquivo de modo a dificultar a recuperação, use programas como Recuva --que também serve para recuperar arquivos deletados, aliás. Outra opção é o Eraser.

Cuidado: esse método de apagar arquivos não é 100% seguro. Por isso, é bom usar nomes genéricos em arquivos mais sensíveis. Em vez de salvar um arquivo com o nome "Lista de pessoas que receberam propina", prefira algo como "discurso de fim de ano".

-

Uso de serviços de VPN (como o super fácil de usar NordVPN) ajuda trazer mais segurança ao se conectar wifi compartilhados (no metrô, em hotéis...). Usar VPNs não confiáveis pode ser um problemão, então opções de procedência duvidosa são extremamente perigosas.

-

Sempre que possível --e que julgar necessário-- compartimentalize seu trabalho. Isso serve tanto para pessoas que estão ajudando na apuração (informar fontes e compartilhar arquivos sigilosos somente se necessário) quanto no gerenciamento do conteúdo que você tem: lembra que temos que cuidar também dos dados armazenados? Às vezes pode ser uma boa salvar parte dos arquivos num lugar, parte em outro, parte num terceiro canto... Caso um deles seja comprometido, parte da informação estará segura.

Lidar com casos mais complexos pode exigir algumas medidas extremas.

-

Por mais que seus dados fiquem criptografados em serviços de nuvem, o provedor pode ser capaz de determinar qual tipo de arquivo está ali e repassar essa informação para autoridades. Se quer mais segurança nisso, prefira serviços que adotam protocolos de conhecimento-zero, como o Sync.

-

Tor: é uma forma de conexão à internet que ajuda a esconder metadados da conexão --fica praticamente impossível determinar quem se comunicou com quem. Essa comunicação anônima e segura serve para navegar, para conversar ou para trocar arquivos.

-

Se o foco é anonimato, troque o Windows pelo Tails, uma versão do Linux que já vem com Tor configurado por padrão. Se o foco é segurança, o Qubes é uma boa opção.

Ao usar o Tor, não faça login em nenhum serviço. Se o foco é o anonimato, se identificar em algum sistema estraga tudo.

-

Você não precisa excluir seu sistema para usar o Tails, o Qubes ou qualquer outro. Você pode fazê-lo por meio de uma máquina virtual . É como se tivesse um computador dentro do seu computador. Aí dá pra clicar tranquilamente naquele link suspeito porque, se der problema, afetará apenas a máquina virtual --você exclui ela, cria outra e o seu computador fica intacto.

-

Aqui precisa da ajuda da TI: Globaleaks e Securedrop são boas opções para receber arquivos anônimos de whistleblowers.

São vários os caminhos que um hacker pode usar para atacar (ou outros mensageiros): entenda quais são eles.

-

WhatsApp e Telegram oferecem criptografia de ponta a ponta, mas é possível saber quem falou com quem e quando --o que fica escondido é apenas o conteúdo das mensagens em trânsito. Uma pessoa com acesso à conta ou ao telefone pode ver as mensagens.

-

O Threema (que custa aproximadamente R$ 10 para Android e iOS) é uma opção mais segura por não usar o número de telefone como identificador para garantir acesso à conta. Nesse caso, uma pessoa que clonasse seu número não ganharia acesso ao app também. Cuidado: também não oculta metadados (quem falou com quem e quando).

-

Ricochet (conversas individuais), Semaphor (conversas em grupo) e Onionshare (compartilhamento de arquivos) são mais complexos de usar, mas garantem segurança maior por funcionar por meio do Tor.

-

O PGP é uma forma de criptografar emails.

É importante ter um plano de defesa. Um bom plano envolve uma série de receitas simples para resolver cada problema no processo. Ao pensar em como se proteger para uma reportagem, leve em consideração as seguintes perguntas:

- Como as partes vão se comunicar?

- Quem terá acesso a essa informação? Como?

- Quais ações são cruciais para que isso fique seguro?

- Será necessário se encontrar pessoalmente? Como vocês vão organizar isso? Onde vão se encontrar?

- Onde a informação confidencial está armazenada fisicamente? Quantas cópias tem?

- Quem tem acesso físico ao equipamento? Considere escritórios, servidores, cartões de memória, etc.

- Qual a política de arquivamento e para deletar esses dados? Não cria backup automático em algum lugar? É apagado de forma segura?

- Qual parte da informação pode ser divulgada na reportagem e qual parte deve ficar confidencial?

- E os telefones? O registro das localizações pelo GPS é um problema?

- Você configurou o seu equipamento para ficar da forma mais segura possível? Por exemplo, lembrou de desligar o GPS e o backup do chat?

- Quais questões legais também podem se tornar problemas de segurança nesse caso?

- Consultou um advogado? Precisa?

- O plano tem algum problema ético? Todas as partes estão cientes dos riscos?

- Se houver uma grande falha de segurança, você teria como lidar com as consequências?

- Quem é o grande responsável para que o plano dê certo?

- Como esse plano será repassado para todas as partes?

- Ele é apropriado? Todos têm os conhecimentos e habilidades necessárias para ele funcionar?

- Você vai ter que treinar os interessados ou oferecer exercícios de prática?

- Onde que alguém pode cometer um erro? O que acontece se ele for cometido?